"Hallo, ik heb je telefoonnummer nodig voor een dringende taak," of "Download het volgende bestand om je voortgangsrapport te controleren." Klinken deze zinnen je bekend in de oren? Je bent niet de enige! Volgens Statista waren er in 2022 480.000 cyberaanvallen in de Verenigde Staten en dat aantal neemt elk jaar alleen maar toe.

Elk uur van de dag loeren cybercriminelen om de hoek om computersystemen aan te vallen, gegevens te stelen of bedrijven af te persen met ransomware. Als gevolg hiervan zijn cyberbeveiliging en -criminaliteit een van de meest besproken topics van 2024 voor bedrijven, die hun gegevens, klanten en werknemers proberen te beschermen.

Wat zijn de grootste cyberaanvallen in 2024 en hoe kun je je als bedrijf beschermen tegen deze aanvallen? Dit artikel geeft je antwoord op al deze vragen.

De evolutie of cyberanvallen en cyberbeveiliging

Cyberbeveiliging is het resultaat van een lange evolutie en meerdere cyberaanvallen. We hebben die geschiedenis teruggebracht tot de basis, gebaseerd op het artikel van Cybercrime Magazine:

1940’s

Naarmate het internet zich ontwikkelde, met nieuwe toepassingen zoals de cloud, Gmail en sociale media, werd cybercriminaliteit ook steeds preciezer en georganiseerder. Na de uitvinding van de digitale computer in 1943 was de toegang tot computersystemen beperkt tot slechts een paar mensen omdat velen de processen niet begrepen. In die tijd zochten hackers vooral ongeautoriseerde toegang zonder specifieke financiële, politieke of economische doelen.

1950’s

Verrassend genoeg zijn financiële cyberaanvallen niet begonnen met computersystemen, maar met mobiele telefoons. Aan het eind van de jaren 1950 ontstond er een nieuwe vorm van cybercriminaliteit: 'phone phreaking'. Phreaks' waren personen die protocollen konden manipuleren waardoor ze gratis konden bellen en de kosten konden omzeilen.

1960’s

In de jaren zestig groeide de interesse voor hacken, maar er waren steeds nog geen economische of politieke doelen. De hackers waren meestal nieuwsgierige studenten die voor hun plezier toegang wilden tot bedrijfssystemen. Het voordeel voor bedrijven was dat ze hun digitale kwetsbaarheden konden onderzoeken. In 1967 nodigde IBM zelfs enkele studenten uit om te proberen hun systemen te hacken, wat vervolgens leidde tot meer defensieve maatregelen.

1970’s

Het hacken van computers begon eigenlijk in 1972 met het computerprogramma 'Creeper' dat een spoor achterliet met de tekst '‘I’m the creeper, catch me if you can'. Als reactie op de computerworm ontwikkelde ARPANET 'Reaper' om de computerworm te verwijderen. Dit programma markeerde de geboorte van cyberbeveiliging. Overheden en bedrijven begonnen zich te realiseren dat hacken een belangrijk probleem zou worden waardoor de aandacht voor cyberbeveiliging wereldwijd toenam.

1980’s

In de jaren 80 werden er meer opzienbarende aanvallen uitgevoerd op organisaties, zoals National CSS. Het is geen verrassing dat in 1987 de eerste commerciële antivirus in onze wereld werd geïntroduceerd.

1990’s

De jaren 90 waren een bloeiende tijd voor zowel antivirusontwikkelaars als hackers omdat ze elkaar bevochten voor digitale dominantie. Terwijl veel bedrijven antivirusoplossingen aanboden, creëerden hackers ook hun eigen antivirusprogramma's. Tegen het jaar 2000 dook er een nieuw probleem op: e-mail. Dat werd een speeltuin voor virussen, zoals het Melissa Virus.

2000’s

Het jaar 2000 markeerde het echte begin van cyberdreigingen omdat steeds meer huishoudens en bedrijven het internet en digitale apparaten integreerden. Het was niet langer nodig om een besmet bestand te downloaden; klikken op een onveilige website was voldoende.

Cyberbeveiliging evolueerde snel met antivirussoftware die nieuwe functies toevoegde zoals anti-malware en beveiliging van het besturingssysteem. Bovendien werden antivirussen beschikbaar voor mobiele platforms van Android en Windows.

2010-2024

De volgende generatie cyberaanvallen begon in 2010 met een focus op nationale veiligheid. Dat kostte landen miljoenen. Cybercriminelen zijn sindsdien geëvolueerd naar georganiseerde en verdoken operaties waarbij geavanceerde technieken worden gebruikt zoals ransomware-as-a-service en supply chain compromise. De proliferatie van geconnecteerde apparaten via het Internet of Things (IoT) heeft het aanvalsoppervlak vergroot waardoor tegenstanders nieuwe vectoren hebben om uit te buiten.

Bovendien hebben de commercialisering van hackingtools en de opkomst van staatgefinancierde cyberoorlogsvoering de inzet verhoogd waardoor de grenzen tussen criminele ondernemingen en geopolitieke conflicten vervagen. Omdat organisaties steeds afhankelijker worden van digitale infrastructuur zijn cyberaanvallen geëvolueerd van geïsoleerde incidenten naar systemische bedreigingen die in staat zijn om wijdverspreide verstoring, financiële verliezen en reputatieschade te veroorzaken.

Bedrijven moeten daarom voortdurend hun cyberbeveiliging aanpassen en proactieve verdedigingsstrategieën en geavanceerde technologieën inzetten om cyberaanvallen effectief te beperken. Voorbeelden van moderne cyberbeveiligingsmaatregelen zijn multifactorauthenticatie, realtime datamonitoring, cloudbeveiliging en zero-trust architectuur.

De grootste cyberaanvallen van 2024

De geschiedenis van cyberaanvallen leert ons dat cybercriminelen voortdurend proberen hun tactieken en apparaten te innoveren om bedrijven aan te vallen. Maar wat zijn de meest voorkomende cyberaanvallen van 2024?

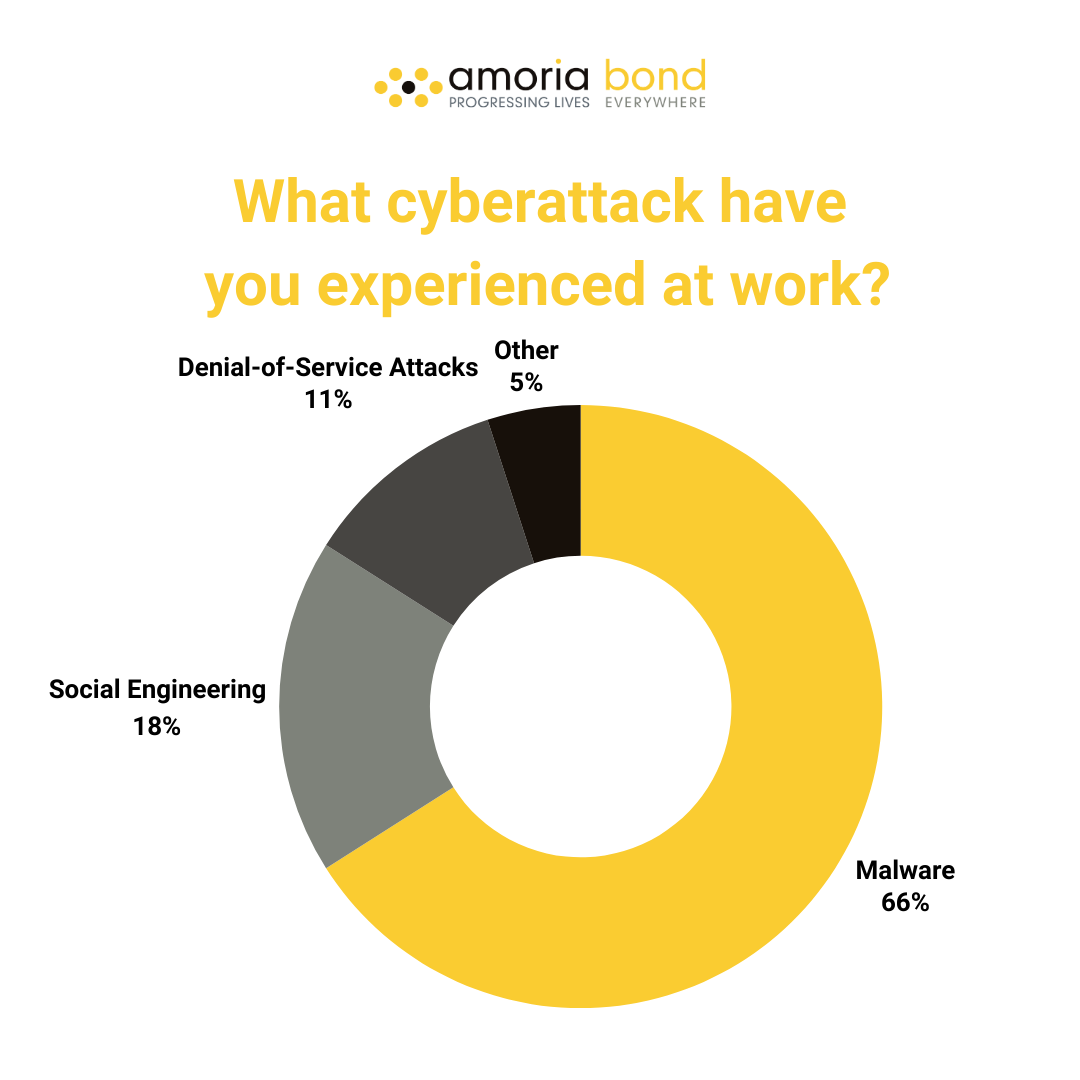

We lanceerden een poll op LinkedIn waarin we onze volgers vroegen welke cyberaanval ze op hun werk hebben meegemaakt. In totaal hebben 38 mensen gereageerd.

De grootste bedreiging volgens onze volgers is malware met 66%. Social engineering en Denial-of Service-aanvallen kregen respectievelijk 18% en 11%. Slechts 5 van de respondenten gaven aan andere cyberaanvallen te ervaren.

Social Engineering

Social engineering is een vorm van psychologische manipulatie die wordt gebruikt om individuen of groepen te misleiden om vertrouwelijke informatie te delen, acties uit te voeren of beslissingen te nemen die ze normaal niet zouden nemen. Het is de meest voorkomende cyberaanval met meer dan 500 miljoen gerapporteerde phishingaanvallen in 2022.

Deze tactiek exploiteert menselijk gedrag in plaats van complexe systemen te hacken en vertrouwt vaak op technieken zoals overreding, manipulatie en imitatie. Social engineers kunnen verschillende media gebruiken waaronder telefoongesprekken, e-mails of persoonlijke interacties om hun doelen te bereiken. Veel voorkomende social engineeringaanvallen zijn phishing, pretexting, baiting en tailgating. Het doel van social engineering is meestal om ongeautoriseerde toegang te krijgen tot informatie, systemen of bronnen waardoor het een aanzienlijke bedreiging vormt voor individuen, organisaties en zelfs hele samenlevingen.

Hoe kunt u uw bedrijf beschermen tegen social engineering? Ten eerste is het cruciaal om uw personeel te trainen over cyberbeveiliging. Zorg voor cyberbewustzijnstrainingen om ervoor te zorgen dat uw werknemers minder kwetsbaar zijn voor phishing e-mails of kwaadaardige websites. Ten tweede, implementeer multifactorauthenticatie om de beveiliging van uw systemen te verbeteren en ongeautoriseerde toegang door hackers te voorkomen. Installeer ten slotte antivirussoftware om te voorkomen dat werknemers verdachte bestanden downloaden of op frauduleuze websites klikken.

Malware

Malicious software oftewel malware verwijst naar software die opzettelijk is ontworpen om schade te veroorzaken, activiteiten te verstoren of toegang te krijgen tot computersystemen, netwerken of apparaten. Malware omvat een breed scala aan kwaadaardige programma's, waaronder virussen, wormen, Trojaanse paarden, ransomware, spyware en adware, elk met zijn eigen infiltratiemethode en kwaadaardige bedoelingen.

Malware kan worden verspreid via e-mailbijlagen, geïnfecteerde websites, verwisselbare media of zwakke plekken in software. Eenmaal geïnstalleerd op een systeem kan malware gevoelige informatie stelen, bestanden versleutelen voor losgeld, de systeemfunctionaliteit verstoren of het geïnfecteerde apparaat veranderen in een bot voor verdere cyberaanvallen.

Het beperken van de risico's van malware vereist een meerlagige aanpak waaronder het gebruik van antivirussoftware, het regelmatig updaten van systemen en software, voorzichtigheid bij het downloaden van of klikken op links en het implementeren van robuuste beveiligingsmaatregelen om malwarebedreigingen effectief te detecteren en erop te reageren.

Europol erkend het gevaar van malware en heeft de criminele operatie van de LockBit ransomware groep op elk niveau verstoord waardoor hun werking en geloofwaardigheid ernstig zijn aangetast. LockBit wordt algemeen erkend als 's werelds meest wijdverspreide en schadelijke ransomware die miljarden euro's schade heeft aangericht.

Denial-of-Service Attacks

Een Denial-of-Service (DoS) attack overspoelt een server met illegaal verkeer om zo de werking te verstoren. Het doel van deze aanvallen is om het systeem ontoegankelijk te maken voor gebruikers waardoor er een verstoring of uitval wordt veroorzaakt. Aanvallers maken meestal gebruik van zwakke plekken in netwerkprotocollen of applicaties om enorme hoeveelheden verkeer te orkestreren waardoor de bronnen van het doelwit zoals bandbreedte, verwerkingskracht of geheugen uitgeput raken.

In de afgelopen jaren steeg het aantal DDoS-aanvallen (Distributed Denial of Service) waarbij meerdere gecompromitteerde apparaten samenwerken om gelijktijdig een aanval uit te voeren. De aanvallen worden ook steeds complexer. De motivatie achter DoS-aanvallen variëren van financieel gewin door afpersing tot ideologische of politieke agenda's.

Verdediging tegen DoS-aanvallen vereist robuuste netwerkbeveiligingsmaatregelen waaronder systemen voor indringerdetectie en -preventie, filteren van verkeer en beperking van de snelheid, evenals nauwgezette bewaking en mogelijkheden om snel te reageren om de impact van dergelijke aanvallen te beperken.

Andere Cyberaanvallen

5% van onze respondenten gaf aan dat ze andere cyberaanvallen ervaren hebben dan in de bovenstaande lijst. Hieronder hebben we andere mogelijke cyberaanvallen opgesomd:

1. Man-in-the-Middle (MitM): Aanvallers onderscheppen en wijzigen mogelijk de communicatie tussen twee partijen waardoor ze gevoelige informatie kunnen afluisteren of manipuleren.

2. SQL-injection: Aanvallers voegen kwaadaardige SQL-code in input fields van webtoepassingen waardoor ze ongeautoriseerde toegang krijgen tot databases, gevoelige gegevens kunnen ophalen of informatie kunnen wijzigen/verwijderen.

3. Cross-Site Scripting (XSS): Aanvallers injecteren schadelijke scripts in webpagina's, stelen cookies, session tokens of andere gevoelige gegevens en leiden gebruikers om naar schadelijke sites of voeren ongeautoriseerde acties uit.

4. Brute Force Attacks: Aanvallers proberen systematisch alle mogelijke combinaties van wachtwoorden of versleutelingscodes om ongeautoriseerde toegang tot een systeem te krijgen.

5. DNS Spoofing/Cache Poisoning: Aanvallers manipuleren het DNS (Domain Name System) om gebruikers om te leiden naar schadelijke sites of hun communicatie te onderscheppen waardoor phishing, malwaredistributie of gegevensdiefstal mogelijk wordt.

6. Insider Threats: Personen binnen een organisatie misbruiken hun toegangsrechten om gegevens te stelen, systemen te saboteren of andere kwaadaardige activiteiten uit te voeren.

7. Advanced Persistent Threats (APT's): Mensen met geavanceerde skills voeren gerichte aanvallen uit met specifieke doelen, zoals spionage, sabotage of financieel gewin, en blijven vaak lange tijd onopgemerkt.

8. Cryptojacking: Aanvallers gebruiken de computerbronnen van slachtoffers om cryptocurrency te delven, meestal door systemen te infecteren met malware of kwetsbaarheden in webtoepassingen/browsers te misbruiken.

Samenwerken met een cybersecurity recruitment organisatie

Het aantal succesvolle cyberaanvallen op banken verdubbelde in de periode 2018-2020 in Nederland. Nederland is helaas niet het enige land met een slechte cyberbeveiliging. In buurland Duitsland is slechts 2% van de bedrijven klaar voor cyberaanvallen, wat een daling is van 9% procent ten opzichte van 2023. Dat is een vreemde evolutie aangezien in de afgelopen 12 maanden 55% van de Duitse bedrijven een cyberaanval kreeg.

De cyberbeveiligingsmarkt groeit elk jaar, wat betekent dat de talentenpool schaarser wordt. Tegelijkertijd ontwikkelen cybercriminelen hun tactieken om bedrijven aan te vallen. Daarom hebben bedrijven cyberbeveiligingsexperts nodig die de cyberbeveiligingsmaatregelen kunnen optimaliseren.

Werken met een recruitmentorganisatie voor cyberbeveiliging kan bedrijven die hun digitale activa willen beschermen en zich willen indekken tegen cyberbedreigingen, ondersteuning en expertise van onschatbare waarde bieden. Cyberbeveiligingsorganisaties werven professionals met gespecialiseerde kennis en ervaring in het identificeren van kwetsbaarheden, het beoordelen van risico's en het implementeren van effectieve beveiligingsmaatregelen die zijn afgestemd op de unieke behoeften van elke klant.

'Progress Your Life' met Amoria Bond

Bij Amoria Bond wil elke consultant het leven van onze klanten, kandidaten en de gemeenschap verbeteren. Daarom zetten onze teams zich elke dag in om voor uw bedrijf de best mogelijke cyberbeveiligingsspecialist te vinden. We hebben toegang tot een wereldwijde talentenpool, wat betekent dat we altijd de perfecte match voor uw vacature vinden. Onze 360°-oplossingen bieden klanten gepersonaliseerde diensten die voldoen aan hun budget, deadline en eisen. Neem contact met ons op voor meer informatie over onze bekroonde diensten of als u een cyberbeveiligingsexpert bent, upload dan uw cv om uw volgende spannende baan te vinden!